הגדרת דיוג חנית | מה זה דיוג בחנית?

תוכן העניינים

במה שונה דיוג בחנית מדיוג?

כיצד פועלת מתקפת פישינג של Spear?

כולם צריכים להיות במעקב אחר התקפות דיוג בחנית. קטגוריות מסוימות של אנשים נוטות יותר להיות מותקף מאחרים. לאנשים שיש להם משרות ברמה גבוהה בתעשיות כמו בריאות, פיננסים, חינוך או ממשלה יש סיכון גדול יותר. התקפת דיוג מוצלחת על כל אחת מהענפים הללו עלולה להוביל ל:

- הפרת נתונים

- תשלומי כופר גדולים

- איומי ביטחון לאומי

- אובדן מוניטין

- השלכות משפטיות

אתה לא יכול להימנע מלקבל הודעות דיוג. גם אם אתה משתמש במסנן דוא"ל, כמה התקפות דיוג יגיעו.

הדרך הטובה ביותר להתמודד עם זה היא על ידי הדרכת עובדים כיצד לזהות אימיילים מזויפים.

כיצד ניתן למנוע התקפות של Spear Phishing?

- הימנע מלהעלות יותר מדי מידע על עצמך ברשתות החברתיות. זוהי אחת התחנות הראשונות של פושע רשת לחפש מידע עליך.

- ודא שלשירות האירוח שבו אתה משתמש יש אבטחת דוא"ל והגנה נגד דואר זבל. זה משמש כקו הגנה ראשון נגד פושע רשת.

- אל תלחץ על קישורים או קבצים מצורפים עד שאתה בטוח במקור המייל.

- היזהרו מאימיילים לא רצויים או מיילים עם בקשות דחופות. נסו לאמת בקשה כזו באמצעות אמצעי תקשורת אחר. תן לחשוד שיחת טלפון, הודעת טקסט או דבר פנים אל פנים.

סימולציית דיוג חנית היא כלי מצוין לעדכן עובדים בטקטיקות הדיוג בחנית של פושעי סייבר. זוהי סדרה של תרגילים אינטראקטיביים שנועדו ללמד את המשתמשים שלה כיצד לזהות דוא"ל דיוג חנית כדי להימנע או לדווח עליהם. לעובדים שנחשפים לסימולציות של ספייר דיוג יש סיכוי הרבה יותר טוב לזהות מתקפת ספייר ולהגיב כראוי.

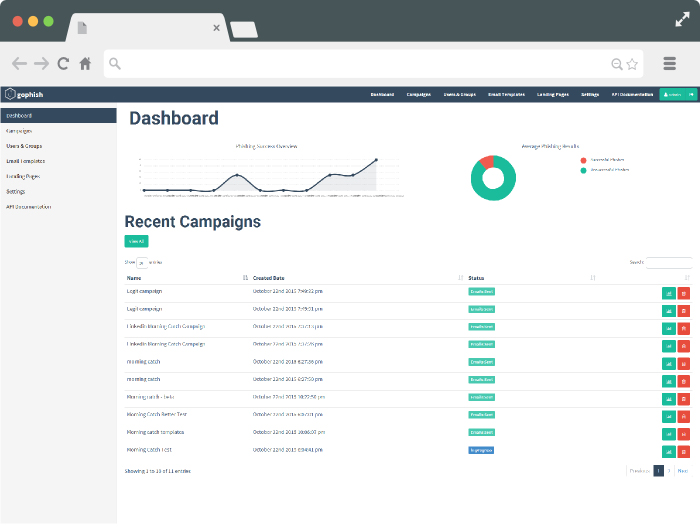

כיצד פועלת הדמיית דיוג בחנית?

- הודע לעובדים שהם יקבלו דוא"ל דיוג "מזויף".

- שלח להם מאמר שמתאר כיצד לזהות דוא"ל דיוג מראש כדי לוודא שהם יידעו לפני שהם נבדקים.

- שלח את דוא"ל ההתחזות "מזויף" בזמן אקראי במהלך החודש שבו אתה מכריז על הכשרת הדיוג.

- מדוד את הנתונים הסטטיסטיים של כמה עובדים נפלו על ניסיון הדיוג לעומת הכמות שלא או מי דיווח על ניסיון הדיוג.

- המשך בהדרכה על ידי שליחת טיפים על מודעות דיוג ובדיקת עמיתיך לעבודה פעם בחודש.

למה שארצה לדמות מתקפת פישינג?

אם הארגון שלך נפגע בהתקפות חנית, הנתונים הסטטיסטיים על התקפות מוצלחות יפכחו אותך.

שיעור ההצלחה הממוצע של מתקפת ספירפישינג הוא שיעור קליקים של 50% עבור מיילים דיוגים.

זה סוג האחריות שהחברה שלך לא רוצה.

כשאתה מביא למודעות להתחזות במקום העבודה שלך, אתה לא רק מגן על העובדים או על החברה מפני הונאה בכרטיסי אשראי או גניבת זהות.

הדמיית פישינג יכולה לעזור לך למנוע פרצות מידע שעלו לחברה שלך מיליוני תביעות משפטיות ומיליוני אמון לקוחות.

אם אתה רוצה להתחיל ניסיון חינם של GoPhish Phishing Framework שאושר על ידי Hailbytes, אתה יכול ליצור איתנו קשר כאן למידע נוסף או התחל את תקופת הניסיון בחינם שלך ב-AWS עוד היום.