מודעות דיוג: איך זה קורה ואיך למנוע את זה

מדוע פושעים משתמשים בהתקפת פישינג?

מהי פגיעות האבטחה הגדולה ביותר בארגון?

האנשים!

בכל פעם שהם רוצים להדביק מחשב או לקבל גישה לחשוב מידע כמו מספרי חשבונות, סיסמאות או מספרי PIN, כל מה שהם צריכים לעשות הוא לשאול.

דיוג התקפות הן דבר שבשגרה מכיוון שהן:

- קל לעשות - ילד בן 6 יכול לבצע התקפת פישינג.

- להרחבה - הם נעים בין התקפות דיוג בחנית שפוגעות באדם אחד ועד להתקפות על ארגון שלם.

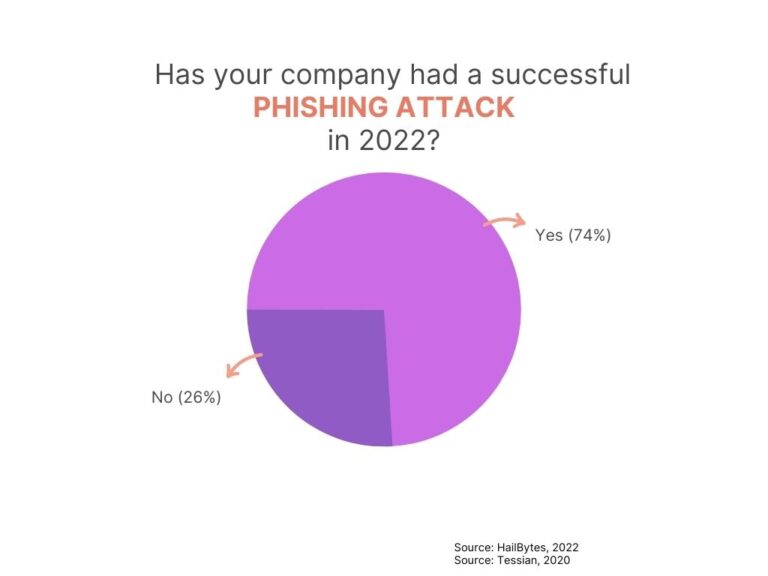

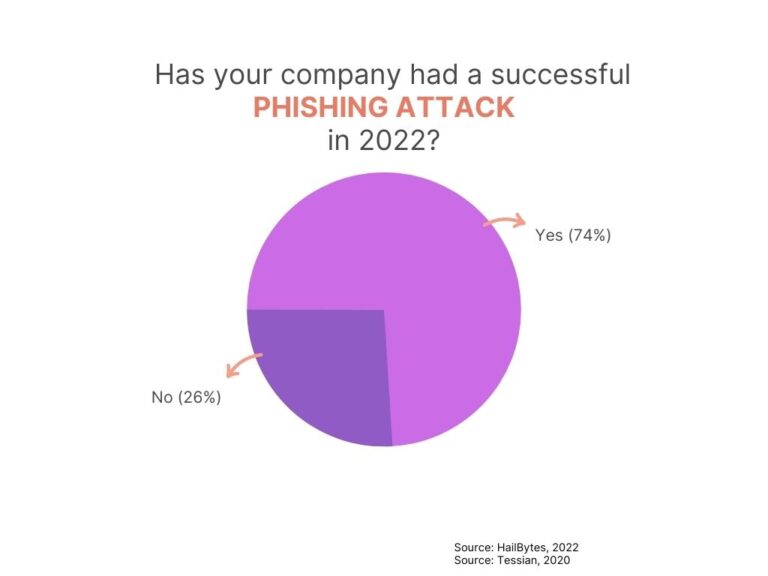

- יעיל מאוד - 74% מהארגונים חוו מתקפת פישינג מוצלחת.

- אישורי חשבון Gmail - $80

- סיכת כרטיס אשראי - $20

- אישורי בנק מקוונים לחשבונות עם לפחות $ 100 בהם - $40

- חשבונות בנק עם לפחות $ 2,000 - $120

אתה בטח חושב, "וואו, החשבונות שלי הולכים על הדולר התחתון!"

וזה נכון.

ישנם סוגים אחרים של חשבונות שמקבלים תג מחיר גבוה בהרבה מכיוון שקל יותר לשמור על העברות כספים אנונימיות.

חשבונות המחזיקים קריפטו הם הקופה עבור נוכלי דיוג.

התעריפים הרגילים עבור חשבונות קריפטו הם:

- בסיס מטבעות - $610

- Blockchain.com - $310

- Binance - $410

ישנן גם סיבות אחרות שאינן כלכליות להתקפות דיוג.

התקפות פישינג יכולות לשמש מדינות לאום כדי לפרוץ למדינות אחרות ולכרות את הנתונים שלהן.

התקפות יכולות להיות למטרות נקמה אישיות או אפילו להרוס את המוניטין של תאגידים או אויבים פוליטיים.

הסיבות להתקפות דיוג הן אינסופיות...

איך מתחילה התקפת פישינג?

התקפת פישינג מתחילה בדרך כלל בכך שהפושע יוצא מיד ומשדר לך הודעות.

הם עשויים לתת לך שיחת טלפון, אימייל, הודעה מיידית או הודעת SMS.

הם יכולים לטעון שהם מישהו שעובד עבור בנק, חברה אחרת שאתה עושה איתה עסקים, סוכנות ממשלתית, או אפילו מעמיד פנים שהוא מישהו בארגון שלך.

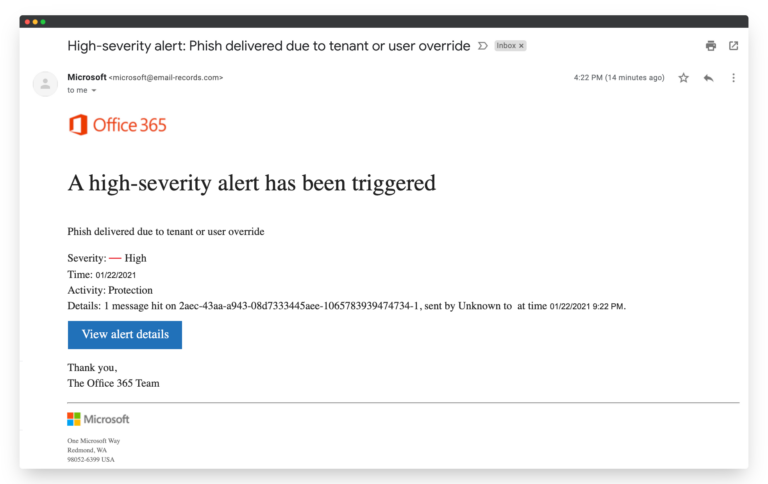

הודעת דיוג עשויה לבקש ממך ללחוץ על קישור או להוריד ולהפעיל קובץ.

אתה עשוי לחשוב שזו הודעה לגיטימית, לחץ על הקישור בתוך ההודעה שלהם, והיכנס למה שנראה כמו האתר מהארגון שאתה סומך עליו.

בשלב זה הונאה התחזות הושלמה.

מסרת את המידע הפרטי שלך לתוקף.

כיצד למנוע התקפת פישינג

האסטרטגיה העיקרית להימנע מהתקפות פישינג היא הכשרת עובדים ובניית מודעות ארגונית.

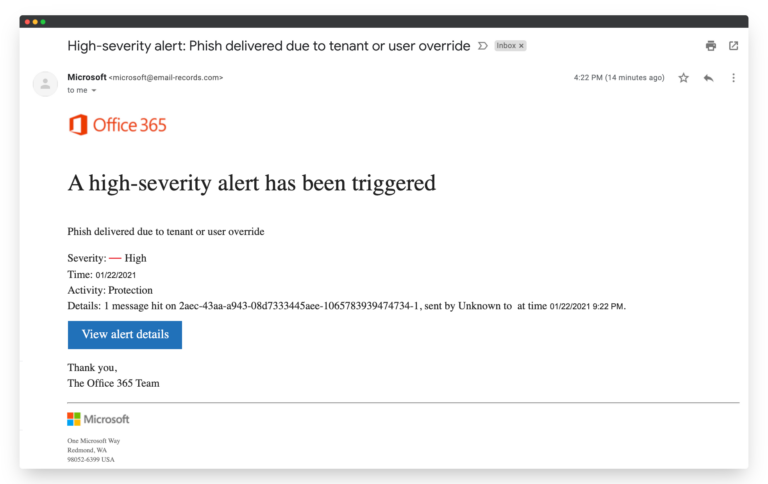

התקפות דיוג רבות נראות כמו מיילים לגיטימיים ויכולות לעבור דרך מסנן דואר זבל או מסנני אבטחה דומים.

במבט ראשון, ההודעה או האתר עשויים להיראות אמיתיים באמצעות פריסת לוגו ידוע וכו'.

למרבה המזל, זיהוי התקפות פישינג אינו כל כך קשה.

הדבר הראשון שצריך לשים לב אליו הוא כתובת השולח.

אם כתובת השולח היא וריאציה של דומיין אתר שאתה עשוי להתרגל אליו, ייתכן שתרצה להמשיך בזהירות ולא ללחוץ על שום דבר בגוף האימייל.

אתה יכול גם להסתכל בכתובת האתר שאליה אתה מופנה אם יש קישורים כלשהם.

ליתר ביטחון, עליך להקליד את כתובת הארגון שאליו ברצונך לבקר בדפדפן או להשתמש במועדפים בדפדפן.

היזהרו מקישורים שכאשר מרחפים מעליהם מופיעים דומיין שאינו זהה לחברה ששולחת את המייל.

קרא את תוכן ההודעה בקפידה, והיה סקפטי לגבי כל ההודעות המבקשות ממך לשלוח את הנתונים הפרטיים שלך או לאמת מידע, למלא טפסים או להוריד ולהפעיל קבצים.

כמו כן, אל תתנו לתוכן ההודעה להטעות אתכם.

תוקפים מנסים לעתים קרובות להפחיד אותך כדי לגרום לך ללחוץ על קישור או לתגמל אותך לקבל את הנתונים האישיים שלך.

במהלך מגיפה או חירום לאומי, רמאים דיוגים ינצלו את הפחדים של אנשים וישתמשו בתוכן של שורת הנושא או גוף ההודעה כדי להפחיד אותך לנקוט בפעולה וללחוץ על קישור.

כמו כן, בדוק אם יש שגיאות כתיב או דקדוק שגויות בהודעת הדואר האלקטרוני או באתר האינטרנט.

דבר נוסף שכדאי לזכור הוא שרוב החברות המהימנות בדרך כלל לא יבקשו ממך לשלוח נתונים רגישים דרך האינטרנט או הדואר.

זו הסיבה שאסור ללחוץ על קישורים חשודים או לספק כל סוג של מידע רגיש.

מה עליי לעשות אם אני מקבל הודעת דיוג?

אם אתה מקבל הודעה שנראית כמו התקפת דיוג, יש לך שלוש אפשרויות.

- למחוק את זה.

- אמת את תוכן ההודעה על ידי פנייה לארגון דרך ערוץ התקשורת המסורתי שלו.

- אתה יכול להעביר את ההודעה למחלקת אבטחת ה-IT שלך לניתוח נוסף.

החברה שלך כבר צריכה לסנן ולסנן את רוב המיילים החשודים, אבל כל אחד יכול להפוך לקורבן.

למרבה הצער, הונאות דיוג מהוות איום הולך וגובר באינטרנט והחבר'ה הרעים תמיד מפתחים טקטיקות חדשות כדי לעבור לתיבת הדואר הנכנס שלך.

זכור שבסופו של דבר, אתה השכבה האחרונה והחשובה ביותר של ההגנה מפני ניסיונות דיוג.

כיצד לעצור התקפת פישינג לפני שהיא מתרחשת

מכיוון שהתקפות דיוג מסתמכות על טעויות אנוש כדי להיות אפקטיביות, האפשרות הטובה ביותר היא להכשיר אנשים בעסק שלך כיצד להימנע מלהסתיר את הפיתיון.

זה לא אומר שאתה צריך לערוך פגישה גדולה או סמינר על איך להימנע מהתקפת דיוג.

יש דרכים טובות יותר למצוא פערים באבטחה שלך ולשפר את התגובה האנושית שלך להתחזות.

2 שלבים שאתה יכול לנקוט כדי למנוע הונאת פישינג

A סימולטור דיוג היא תוכנה המאפשרת לך לדמות התקפת פישינג על כל חברי הארגון שלך.

סימולטורים של פישינג מגיעים בדרך כלל עם תבניות כדי לעזור להסוות את האימייל כספק מהימן או לחקות פורמטים פנימיים של דוא"ל.

סימולטורים של פישינג לא רק יוצרים את האימייל, אלא הם עוזרים להקים את האתר המזויף שהנמענים יכנסו בסופו של דבר את האישורים שלהם אם הם לא יעברו את המבחן.

במקום לנזוף בהם על כך שהם נפלו בפח, הדרך הטובה ביותר להתמודד עם המצב היא לספק מידע כיצד להעריך הודעות דיוג בעתיד.

אם מישהו נכשל במבחן דיוג, עדיף פשוט לשלוח לו רשימה של טיפים לאיתור מיילים דיוג.

אתה אפילו יכול להשתמש במאמר זה כהפניה לעובדים שלך.

יתרון מרכזי נוסף בשימוש בסימולטור דיוג טוב הוא שאתה יכול למדוד את האיום האנושי בארגון שלך, שלעתים קרובות קשה לחזות אותו.

זה יכול לקחת עד שנה וחצי להכשיר את העובדים לרמה בטוחה של הפחתה.

חשוב לבחור את תשתית הדמיית דיוג המתאימה לצרכים שלך.

אם אתה עושה סימולציות דיוג בעסק אחד, המשימה שלך תהיה קלה יותר

אם אתה MSP או MSSP, ייתכן שתצטרך להריץ בדיקות דיוג במספר עסקים ומיקומים.

בחירה בפתרון מבוסס ענן תהיה האפשרות הטובה ביותר עבור משתמשים המריצים מסעות פרסום מרובים.

ב-Hailbytes, קבענו את התצורה GoPhish, אחת ממסגרות הדיוג הפופולריות ביותר בקוד פתוח בתור an מופע קל לשימוש ב-AWS.

סימולטורים רבים של פישינג מגיעים במודל ה-Saas המסורתי ויש להם חוזים הדוקים הקשורים אליהם, אבל GoPhish ב-AWS הוא שירות מבוסס ענן שבו אתה משלם בתעריף נמדד ולא בחוזה של שנה או שנתיים.

שלב 2. הדרכה למודעות אבטחה

יתרון מרכזי במתן לעובדים מודעות ביטחונית הכשרה מגינה עליהם מפני גניבת זהות, גניבת בנק וגניבת אישורי עסקים.

הכשרה למודעות אבטחה חיונית כדי לשפר את יכולת העובדים לזהות ניסיונות דיוג.

קורסים יכולים לעזור להכשיר את הצוות לזהות ניסיונות דיוג, אך רק מעטים מתמקדים בעסקים קטנים.

זה יכול להיות מפתה עבורך כבעל עסק קטן לקצץ בעלויות של קורס על ידי שליחת כמה סרטוני YouTube על מודעות לאבטחה...

אלא צוות לעיתים רחוקות זוכר סוג זה של אימון ליותר מכמה ימים.

ל-Hailbytes יש קורס הכולל שילוב של סרטונים מהירים וחידונים כדי שתוכל לעקוב אחר התקדמות העובדים שלך, להוכיח שאמצעי אבטחה קיימים, ולצמצם באופן מסיבי את הסיכויים שלך לסבול מהונאת פישינג.

אתה יכול לבדוק את הקורס שלנו על Udemy כאן או ללחוץ על הקורס למטה:

אם אתה מעוניין להפעיל הדמיית פישינג בחינם כדי להכשיר את העובדים שלך, פנה אל AWS ובדוק את GoPhish!

קל להתחיל ותמיד תוכל לפנות אלינו אם אתה צריך עזרה בהתקנה.